EdgeRouter - DNAT

概述

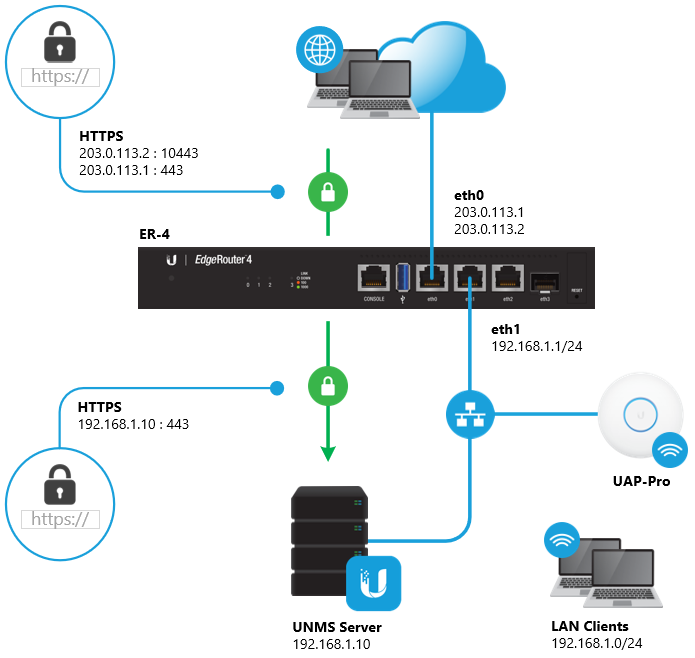

讀者將學習如何使用目標 NAT 將 UDP 和 TCP 端口轉發到內部伺服器。

注意事項和需求:

適用於所有 EdgeRouter 型號的最新 EdgeOS 固件。 有關更多資訊,請參閱下面的相關文章。

本文中使用的設備和產品:

- EdgeRouter-4(ER-4)

- Ubiquiti 網路管理系統(UISP)

目錄

常見問題

1.DNAT 和端口轉發有什麼區別?

DNAT 和端口轉發具有相同的用途,可以用於將端口轉發到 NAT 後面的內部主機。

2.我是否需要為 DNAT 規則手動添加防火牆條目?

是的,請參閱以下步驟 。

3.我是否需要手動配置 Hairpin NAT?

是的,請參閱端口迴流。

4.我可以配置源 NAT 嗎?

是的,請參閱文章。

添加 DNAT 規則

來自外部客戶端的 TCP 端口 443 和 10443 的 HTTPS 流量將轉發到 UISP 伺服器。

按照以下步驟將 DNAT 和防火牆規則添加到 EdgeRouter:

GUI: 接入到 EdgeRouter 的 Web UI 界面

1.為 TCP 端口 443 添加 DNAT 規則,引用主 WAN IP 地址。

防火牆/NAT> NAT> +添加 DNAT 規則

Description: https443

Inbound Interface: eth0

Translation Address: 192.168.1.10

Translation Port: 443

Protocol: TCP

Destination Address: 203.0.113.1

Destination Port: 443

2.為 TCP 端口 10443 添加 DNAT 規則,引用第二 WAN IP 地址。

防火牆/ NAT> NAT> +添加目標 NAT 規則

Description: https10443

Inbound Interface: eth0

Translation Address: 192.168.1.10

Translation Port: 443

Protocol: TCP

Destination Address: 203.0.113.2

Destination Port: 10443

3.在防火牆中放行 https 的流量。

防火牆/ NAT>防火牆策略> WAN_IN>操作>編輯規則集>添加新規則

Description: https

Action: Accept

Protocol: TCP

Destination > Port: 443

Destination > Address: 192.168.1.10

注意事項:在應用防火牆策略之前,請參閱 NAT 規則。 這就是為什麼上面的防火牆規則匹配翻譯後的端口和地址的原因。

有關詳細資訊,請參閱數據包處理。

也可以使用 CLI 設置上述配置:

CLI: 訪問命令行界面。 您可以使用 GUI 中的 CLI 按鈕或使用 PuTTY 等程序執行此操作。

configure

set firewall name WAN_IN rule 21 action accept

set firewall name WAN_IN rule 21 description https

set firewall name WAN_IN rule 21 destination port 443

set firewall name WAN_IN rule 21 destination address 192.168.1.10

set firewall name WAN_IN rule 21 log disable

set firewall name WAN_IN rule 21 protocol tcp

set service nat rule 1 description https443

set service nat rule 1 destination address 203.0.113.1

set service nat rule 1 destination port 443

set service nat rule 1 inbound-interface eth0

set service nat rule 1 inside-address address 192.168.1.10

set service nat rule 1 inside-address port 443

set service nat rule 1 log disable

set service nat rule 1 protocol tcp

set service nat rule 1 type destination

set service nat rule 2 description https10443

set service nat rule 2 destination address 203.0.113.2

set service nat rule 2 destination port 10443

set service nat rule 2 inbound-interface eth0

set service nat rule 2 inside-address address 192.168.1.10

set service nat rule 2 inside-address port 443

set service nat rule 2 log disable

set service nat rule 2 protocol tcp

set service nat rule 2 type destination

commit ; save

回到頂部

回到頂部