EdgeRouter - Site-to-Site IPsec VPN to Cisco ASA

概述

通過本章,讀者可以學習到如何使用一臺 Edgerouter 和一臺 cisco ASA 進行 Site-to-Site IPsec VPN 的建立。

注意事項與要求:用於所有 EdgeRouter 型號的最新 EdgeOS 固件。需要了解命令行界面(CLI)和基本的網路知識。

本文中使用的設備:

- EdgeRouter-4(ER-4)

- 思科 ASA

目錄

常見問題

1.可以在 EdgeOS 上配置哪些站點到站點的 IPsec VPN 類型?

可以在 EdgeOS 上配置以下 IPsec VPN 類型:

- 基於策略的

- 基於路線(VTI)

- GRE over IPsec

2.階段1(IKE)和階段2(ESP)的可用加密和散列選項(安全關聯/ SA)有哪些?

加密

- AES128

- AES256

- AES128GCM128

- AES256GCM128

- 3DES

哈希

- MD5

- SHA1

- SHA2-256

- SHA2-384

- SHA2-512

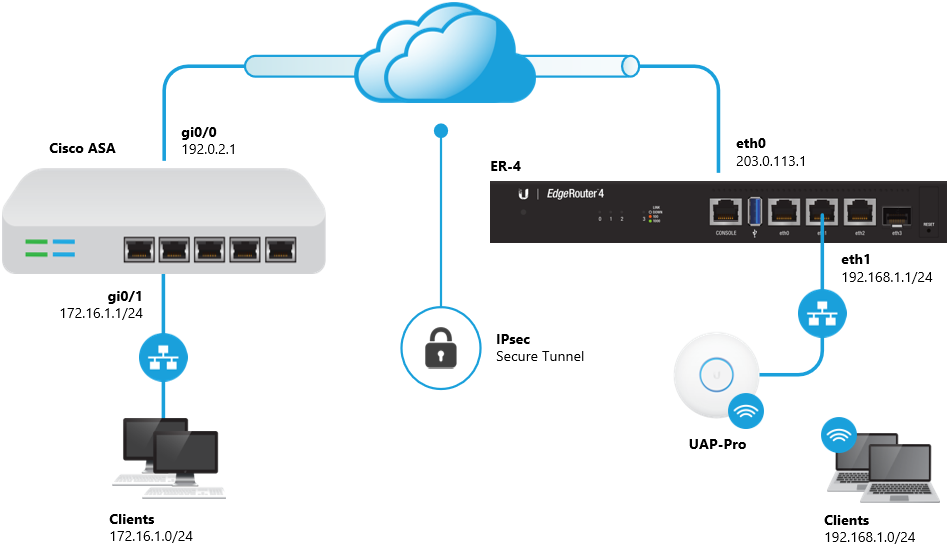

網路拓撲

網路拓撲如下所示,EdgeRouters 上使用了以下接口:

EdgeRouter

- eth0(WAN) - 203.0.113.1

- eth1(LAN) - 192.168.1.1/24

思科 ASA

- gi0 / 0(WAN) - 192.0.2.1

- gi0 / 1(LAN) - 172.16.1.1/24

基於路由的 VPN

出於本文的目,我們假設兩邊的路由和接口已經配置完成,並且已經測試了可訪問性。

CLI: 訪問 EdgeRouter 上的命令行界面(CLI)。您可以使用 GUI 中的 CLI 按鈕或使用 PuTTY 等程序執行此操作。

1.進入配置模式。

configure

2.啟用 auto-firewall-nat-exclude 功能,該功能可在防火牆中自動創建 IPsec 防火牆/ NAT 策略

set vpn ipsec auto-firewall-nat-exclude enable

3.創建 IKE /階段 1(P1)安全關聯(SA)。

set vpn ipsec ike-group FOO0 lifetime 28800

set vpn ipsec ike-group FOO0 proposal 1 dh-group 5

set vpn ipsec ike-group FOO0 proposal 1 encryption aes128

set vpn ipsec ike-group FOO0 proposal 1 hash sha1

4.創建 ESP /階段 2(P2)SA 並禁用完全向前保密(PFS)。

set vpn ipsec esp-group FOO0 lifetime 3600

set vpn ipsec esp-group FOO0 pfs disable

set vpn ipsec esp-group FOO0 proposal 1 encryption aes128

set vpn ipsec esp-group FOO0 proposal 1 hash sha1

5.定義遠程對等地址(將<secret>替換為所需的密碼)。

set vpn ipsec site-to-site peer 192.0.2.1 authentication mode pre-shared-secret

set vpn ipsec site-to-site peer 192.0.2.1 authentication pre-shared-secret <secret>

set vpn ipsec site-to-site peer 192.0.2.1 description ipsec

set vpn ipsec site-to-site peer 192.0.2.1 local-address 203.0.113.1

6.將上面創建的 SA 鏈接到遠程對等體並定義子網 local 和 remote 子網。

set vpn ipsec site-to-site peer 192.0.2.1 ike-group FOO0

set vpn ipsec site-to-site peer 192.0.2.1 tunnel 1 esp-group FOO0

set vpn ipsec site-to-site peer 192.0.2.1 tunnel 1 local prefix 192.168.1.0/24

set vpn ipsec site-to-site peer 192.0.2.1 tunnel 1 remote prefix 172.16.1.0/24

7.提交更改並保存配置。

commit ; save

CLI: 訪問 Cisco ASA 上的命令行界面(CLI)。

1.進入配置模式。

configure terminal

2.為遠程和本地子網定義網路對象。

object network obj-local

subnet 172.16.1.0 255.255.255.0

object network obj-remote

subnet 192.168.1.0 255.255.255.0

3.創建 access-list 鏈接到網路對象的鏈接。

access-list ipsec-acl extended permit ip object obj-local object obj-remote

4.創建 IKE 策略。

crypto ikev1 policy 100

authentication pre-share

encryption aes

hash sha

group 5

lifetime 28800

5.為 IPsec 配置 transform-set

crypto ipsec ikev1 transform-set ipsec-ts esp-aes esp-sha-hmac

6.創建加密映射並將其鏈接到 transform-set 和 access-list 。

crypto map ipsec-cm 100 set peer 203.0.113.1

crypto map ipsec-cm 100 set ikev1 transform-set ipsec-ts

crypto map ipsec-cm 100 set security-association lifetime seconds 3600

crypto map ipsec-cm 100 match address ipsec-acl

crypto map ipsec-cm interface outside

7.創建隧道組(將<secret>替換為所需的密碼)。

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev1 pre-shared-key <secret>

8.啟用 IKE 進程。

crypto ikev1 enable outside

9.排除 NAT 轉換的 IPsec 流量。

nat (inside,outside) source static obj-local obj-local destination static obj-remote obj-remote no-proxy-arp route-lookup

nat (inside,outside) source dynamic obj-local interface

10.將更改寫入啟動配置。

copy running-config startup-config

回到頂部

回到頂部